Обеспечение безопасности служб AD DS

Если в организации используется Windows, то, скорее всего, есть и Active Directory (AD) — система, которая управляет доступом и хранит критически важные данные. В этой статье расскажем, что такое AD и как обеспечить ее безопасность.

- Что такое Active Directory

- Повышение безопасности службы Kerberos

- Повышение защиты учетных записей

- Повышение безопасности центра сертификации

- Заключение

- проверки подлинности — когда сотрудник входит в систему, AD подтверждает его учетные данные (имя и пароль);

- управления доступом — в случае успешной проверки AD предоставляет допуск к сетевым ресурсам;

- централизованного администрирования — ИТ-специалисты могут управлять всеми компьютерами, пользователями и ресурсами с помощью единой панели AD, устанавливать приложения и настраивать параметры безопасности.

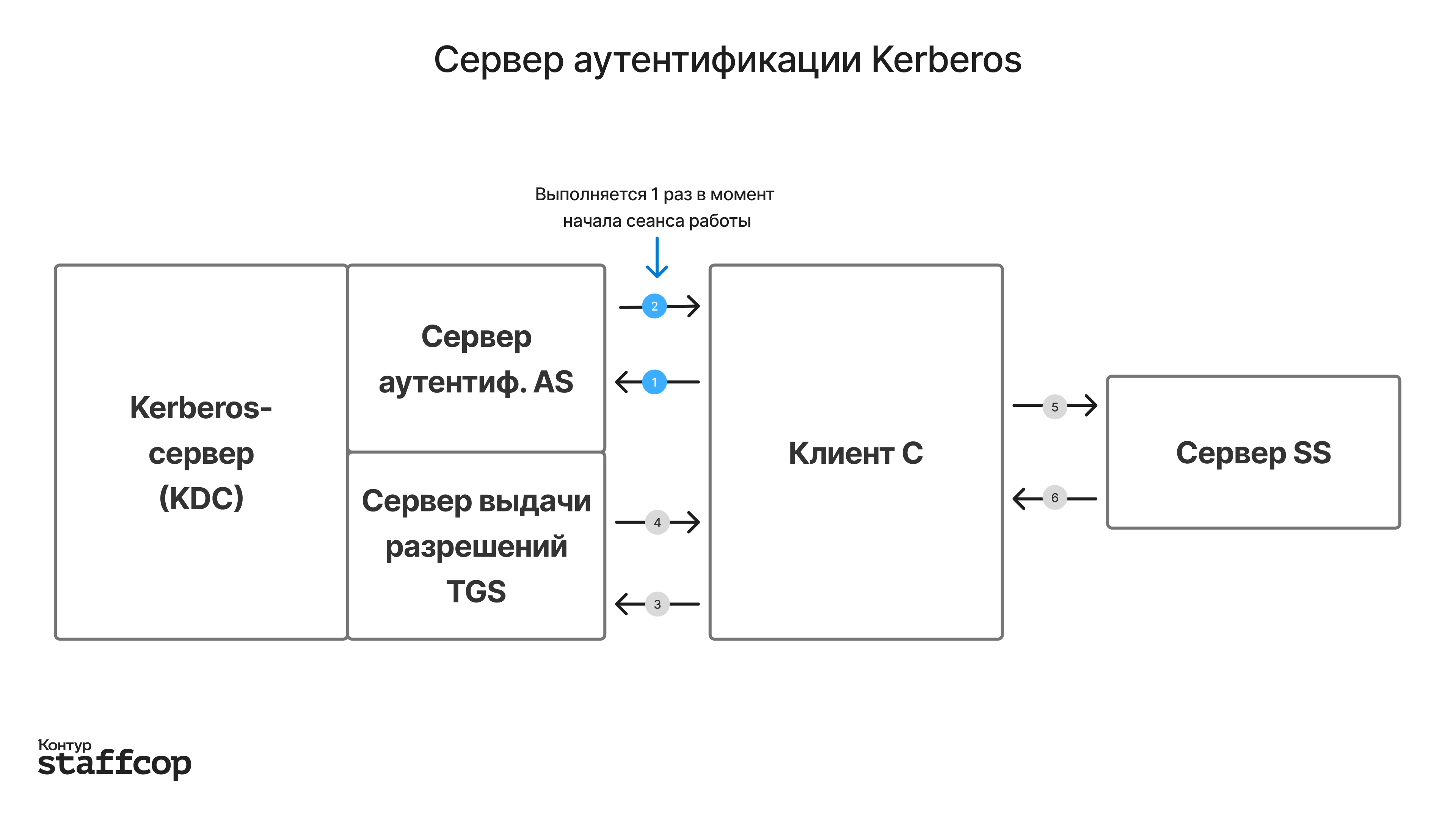

- Когда сотруднику нужно получить доступ к ресурсу, например к базе данных или приложению, он отправляет данные на сервер аутентификации (AS) и получает билет TGT с временным (сеансовым) ключом.

- Используя полученный билет TGT, пользователь обращается к серверу выдачи билетов TGS для запроса билета доступа. TGS проверяет TGT и выдает билет доступа, зашифрованный с помощью ключа конкретного ресурса

- Затем пользователь обращается непосредственно к целевому ресурсу. Ресурс расшифровывает билет и проверяет подлинность пользователя. Если всё в порядке, сотрудник получает разрешение на доступ к ресурсу.

- Используйте последние версии ОС и программ.

- Применяйте современный алгоритм шифрования AES-256 или AES-128.

- Для дополнительной защиты билетов TGS используйте сертификат PAC — список привилегий пользователя (например, доступ к группам, права на чтение или запись), заверенный контроллером.

- Для важных сервисов применяйте микросервисную архитектуру MSA — специальные учетные записи Active Directory, которые автоматически обновляют свои пароли.

- Предоставляйте сотрудникам минимальные права доступа, необходимые для выполнения их работы.

- Отключите службу теневого копирования томов (VSS) на контроллерах домена для предотвращения доступа к резервным копиям, которые могут содержать конфиденциальную информацию.

- Включите подпись SMB-пакетов на всех компьютерах сети для защиты от подмены и перехвата данных.

Подпись пакетов эффективна только в том случае, если она включена как на отправляющей, так и на принимающей стороне. Если подпись включена только на сервере, но не на клиенте, клиентские запросы остаются уязвимыми. - Запретите группе Everyone изменять атрибут msDS-KeyCredentialLink, который связывает учетные записи с ключами Kerberos. Это предотвращает неавторизованное изменение настроек аутентификации.

- Используйте протокол FAST (Flexible Authentication Secure Tunneling). Он создает защищенный туннель для передачи данных аутентификации, защищая их от перехвата или подделки.

- Для важных аккаунтов укажите параметр «Учетная запись является конфиденциальной и не может быть делегирована». Добавьте их в специальную группу, например «Защищенные пользователи».

- Регулярно используйте инструмент PingCastle или аналогичный для аудита безопасности и выявления уязвимостей в вашей доменной среде.

- Используйте длинные и сложные пароли (комбинации символов, цифр, заглавных и строчных букв).

- Включите многофакторную аутентификацию для всех, особенно для администраторов.

- Установите правила для создания и смены паролей (например, запрет на повторение старых паролей).

- Задайте срок действия паролей (например, 90 дней) и требуйте их смены.

- Используйте LAPS для автоматической генерации и управления паролями локальных администраторов, регулярно меняйте их и ограничивайте доступ к ним.

- Включите блокировку аккаунтов после нескольких неудачных попыток входа.

- Удалите ненужные записи из групп «Операторы учетных записей» и «Управление организацией». Не делегируйте права через эти группы.

- Запретите сотрудникам создавать новые учетки (задайте значение атрибута MachineAccountQuota = 0).

- Используйте разные аккаунты для работы и администрирования.

- CA проверяет, что человек является тем, кем себя называет.

- Создает и подписывает цифровой сертификат, который содержит открытый ключ заявителя, информацию о его идентификаторе (например, имя пользователя или компьютера) и другие данные.

- Выданные сертификаты используются для шифрования информации и подтверждения личности сотрудников.

- CA следит за сроками действия сертификатов и аннулирует скомпрометированные.

Что такое Active Directory

Active Directory Domain Services (AD DS) — это служба каталогов от Microsoft для Windows, которая централизованно управляет данными в сети. AD DS хранит информацию о пользователях (идентификаторы, пароли, права), группах, периферийных устройствах и других компонентах.

Обычно AD используется в организациях, где больше одного компьютера и он служит для:

Active Directory упрощает управление ИТ-инфраструктурой и повышает уровень безопасности, избавляя от необходимости вручную настраивать права доступа для каждого сотрудника.

Повышение безопасности службы Kerberos

Для безопасной идентификации в Active Directory применяется протокол Kerberos, основанный на симметричном шифровании.

Как работает Kerberos:

Kerberos избавляет человека от необходимости каждый раз вводить свой пароль, а серверу не нужно знать пароль каждого участника сети — это централизованная аутентификация. Однако используя уязвимости в настройках Kerberos, злоумышленники могут выдавать себя за легитимных пользователей и получать доступ к ресурсам.

Основные угрозы с использованием Kerberos

Атака «Серебряный билет» (Silver Ticket) — злоумышленник, получив доступ к учетной записи пользователя (например, через фишинг или уязвимость), извлекает идентификатор службы (SPN) целевого ресурса. Затем он создает поддельный билет TGS и получает доступ к ресурсу, имитируя легитимного пользователя.

Атака «Золотой билет» (Golden Ticket) — атакующий получает контроль над ключом специальной учетной записи KRBTGT в AD, который авторизует все TGT-билеты. Это дает ему возможность создавать поддельные TGT и выдавать себя за любого пользователя, оставаясь при этом незамеченным.

Атака Kerberoasting — мошенник, находясь в доменной сети, запрашивает билет доступа к интересующей его службе TGS. Получив зашифрованный билет, он пытается его расшифровать в автономном режиме, подбирая пароль. Если это удается, он получает доступ к ресурсам.

Любой пользователь может запросить TGS-билет для любой службы. Для защиты используется сложный пароль. Обнаружить атаку можно, отслеживая событие 4769 и тип шифрования 0x17.

Атака «Передача хеша» (Pass-the-Hash) — мошенник использует захваченный хеш пароля для доступа к системе, обходя процедуру проверки пароля. Это возможно из-за того, что система сравнивает предоставленный хеш с хранящимся, а не сам пароль.

Атака AS-REP Roasting — хакер пытается перехватить хеши паролей сотрудников, которые выбрали опцию «Не требовать предварительной аутентификации Kerberos». В этом случае запрос от пользователя передается на контроллер домена без шифрования.

Рекомендации по защите Kerberos:

ПО Staffcop отслеживает действия пользователей в сети, помогает анализировать их поведение и выявлять подозрительную активность. Программа предоставляет подробную информацию о том, кто, когда и какие действия совершал в сети, что позволяет проводить расследования инцидентов безопасности и выявлять причины возникновения проблем.

Повышение защиты учетных записей

В Active Directory каждая запись представляет собой уникальный цифровой профиль, отображающий пользователя, группу, компьютер, приложение или другой сетевой объект. Этот профиль содержит уникальный идентификатор безопасности (SID), который используется для контроля доступа к сетевым ресурсам и определяет права и привилегии объекта в доменной инфраструктуре.

Как повысить безопасность:

Повышение безопасности центра сертификации

Центр сертификации (CA) — служба, которая использует инфраструктуру открытых ключей (PKI) для создания, управления и распространения цифровых сертификатов.

Ошибки в настройках центра сертификации и способы их устранения.

Неправильная настройка CA-сервера. В настройках есть флажок EDITF_ATTRIBUTESUBJECTALTNAME2, который позволяет указывать любые альтернативные имена в сертификатах. Злоумышленник может получить права администратора, используя любой шаблон, например стандартный User.

Решение: отключите этот флаг в реестре, строго ограничьте допустимые альтернативные имена в шаблонах сертификатов и следите за выдачей сертификатов.

Ошибочная настройка шаблонов сертификатов. Шаблоны определяют состав информации в сертификате (например, имя субъекта, альтернативные имена, срок действия) и алгоритмы шифрования. Проблема заключается в поле SAN, которое не должно разрешать любые имена.

Решение: укажите в шаблонах только разрешенные альтернативные имена (SAN) без подстановочных знаков (*). Регулярно проверяйте настройки и устанавливайте обновления.

Уязвимости веб-служб. Веб-сервис регистрации сертификатов (Web Enrollment) позволяет сотрудникам запрашивать сертификаты через веб-интерфейс. Если расширенная защита аутентификации (EPA) отключена в веб-сервисе, злоумышленники могут перехватывать данные аутентификации.

Решение: включите EPA, используйте более безопасные методы аутентификации и регулярно обновляйте программное обеспечение.

Чрезмерные права доступа к шаблону сертификата. Группа «Аутентифицированные пользователи» имеет избыточные права доступа к шаблонам сертификатов, что позволяет изменять их владельца, список доступа и свойства. Это дает злоумышленнику возможность, даже с обычной учетной записью, изменять настройки шаблона и получать сертификаты с нужными ему параметрами или скомпрометировать весь центр сертификации.

Решение: удалите лишние права у группы «Аутентифицированные пользователи» и предоставьте их только доверенным администраторам.

Заключение

Защита служб AD DS — это не разовое действие, а непрерывный процесс, который требует комплексного подхода, постоянного внимания и адаптации к новым угрозам. Ключевые элементы безопасности Active Directory — регулярное обновление программ, отслеживание активности пользователей и проверка настроек безопасности.