Обеспечение безопасности сети и защита конечных устройств

Современные компании постоянно сталкиваются с киберугрозами: от вирусов и краж данных до масштабных атак и мошенничества. Даже незначительная уязвимость в системе защиты может привести к серьезным последствиям, включая утрату важной информации и остановку деятельности компании. Поэтому защита данных в компьютерных сетях является приоритетной задачей. В этой статье мы расскажем, что необходимо делать для обеспечения безопасности.

- Понятие информационной безопасности

- Безопасность данных в информационных сетях

- Основные проблемы в процессе защиты материалов

- Способы защиты информации

- Архивирование и дублирование информации

- Защита данных от несанкционированного доступа

- Заключение

Понятие информационной безопасности

Информационная безопасность (ИБ) представляет собой комплекс мер и процедур, направленных на защиту информации от несанкционированного доступа, изменений или уничтожения. Основы ИБ:

- доступ к информации имеют только авторизованные пользователи;

- данные должны быть точными и полными, их нельзя изменять или удалять без разрешения;

- информация должна быть доступна пользователям тогда, когда она им необходима.

При правильной настройке системы информационной безопасности данные компании надежно защищены, а все компьютерные системы функционируют без сбоев.

Безопасность данных в информационных сетях

Компьютерная сеть представляет собой совокупность устройств (компьютеров, серверов, принтеров и т. д.), которые связаны для обмена данными и совместного использования ресурсов. Эти сети могут быть локальными (в пределах офиса или дома) или глобальными (например, интернет).

Меры обеспечения сетевой безопасности направлены на защиту данных и устройств от различных угроз, таких как:

Вирусы и вредоносное ПО. Программы, которые наносят вред компьютерам, крадут информацию или блокируют доступ к файлам.

Фишинг.Мошеннические действия с использованием поддельных писем, сайтов и сообщений, направленные на получение личных данных пользователей.

DDoS-атаки.Перегрузка сайтов и сервисов большим количеством запросов, что делает их недоступными для пользователей.

Несанкционированный доступ.Незаконное проникновение в сеть с целью кражи данных, повреждения систем или их остановки.

Основные проблемы в процессе защиты материалов

Процесс защиты данных связан с рядом проблем, которые можно разделить на несколько категорий:

Проблемы с оборудованием. Поломки компьютеров, серверов, проблемы с кабелями и сетевыми картами, неисправности жестких дисков, перебои с электричеством. При отсутствии резервных копий и надежных механизмов восстановления данные могут быть утрачены.

Ошибки в программном обеспечении. Сбои в работе ПО, уязвимости в системах безопасности, атаки вирусов. Это может привести к утечке информации, повреждению файлов или полной неработоспособности системы.

Проблемы с архивированием. Отсутствие регулярных резервных копий, неправильное хранение или обновление данных. При сбоях или атаках важная информация может быть полностью утрачена.

Человеческий фактор. Ошибки сотрудников, нарушение правил безопасности, неправильное использование ПО могут привести к утечке конфиденциальной информации и другим проблемам.

Система Staffcop помогает контролировать использование сетевых ресурсов. ПО отслеживает, кто из сотрудников заходит в систему, какие программы запускают пользователи и какие данные каждый из них просматривает. Это позволяет выявлять попытки несанкционированного доступа, использование чужих учетных записей и другие подозрительные действия.

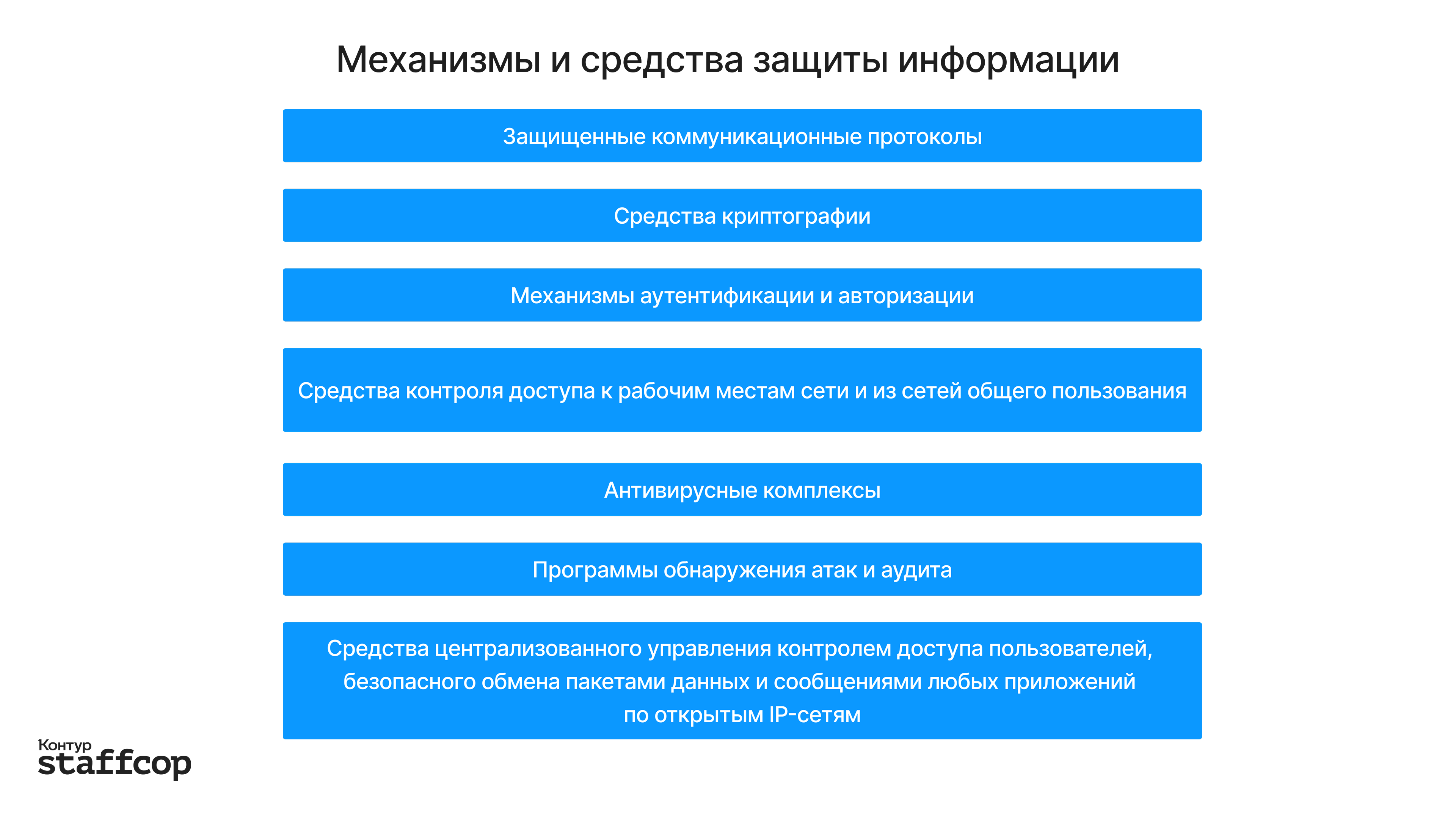

Способы защиты информации

Чтобы обеспечить полную безопасность в сети, нужен комплексный подход, который включает технические, программные и административные меры.

Технические средства защищают данные и оборудование на уровне сети. Они создают барьеры для внешних угроз и обеспечивают надежную работу системы.

Антивирусы постоянно сканируют файлы и системы, обнаруживают и удаляют вредоносное ПО (вирусы, трояны, черви и другие).

Брандмауэры (файрволы) контролируют сетевой трафик и защищают сеть от внешних атак. Они пропускают только разрешенные соединения и блокируют подозрительные запросы.

Сетевые экраны анализируют сетевые пакеты данных, отслеживают и фильтруют трафик, блокируют попытки вторжения извне.

VPN-шлюзы шифруют информацию при передаче через интернет, предотвращая перехват и подмену данных. Это особенно актуально при работе в общедоступных сетях Wi-Fi.

Программные инструменты обеспечивают защиту на уровне программного обеспечения.

Измеряет производительность через стоимость произведенной продукции или услуг. Считаются не штуки или часы, а сколько денег компания заработала за определенный период.

Системы обнаружения вторжений (IDS) анализируют трафик, ищут аномалии, которые могут указывать на попытки вторжения или атаки.

SIEM-системы собирают журналы безопасности из различных источников (серверов, сетевых устройств, приложений). Помогают выявлять сложные закономерности и связи, указывающие на проблемы с безопасностью, и расследовать инциденты.

Резервное копирование и хранение копий данных в безопасном месте дает возможность быстро восстановить информацию в случае ее потери из-за технических сбоев, кибератак или человеческой ошибки.

Выбор метода измерения производительности труда зависит от конкретной ситуации, вида деятельности и целей компании. Для более точной оценки методы можно комбинировать.

Алгоритмы для шифрования делают данные нечитаемыми без специального ключа.

Системы аутентификации и авторизации проверяют личность пользователя и его права, перед тем как предоставить ему доступ к ресурсам.

Административные меры — это набор правил, политик и процедур, направленных на защиту информации. Например, нужно контролировать, чтобы посторонние лица не имели доступ к серверным помещениям, оборудованию и ценным ресурсам.

Должны быть разработаны планы реагирования на инциденты, с пошаговыми указаниями о том, как действовать в случае различных угроз и инцидентов, связанных с безопасностью.

Все сотрудники обязаны соблюдать установленные правила и процедуры ИБ и регулярно обучаться, чтобы уметь распознавать фишинговые атаки и другие угрозы и правильно реагировать на них.

Архивирование и дублирование информации

Архивирование и резервное копирование обеспечивают быстрое восстановление данных в случае сбоев, атак или других непредвиденных ситуаций, гарантируя непрерывность бизнеса.

Архивирование — процесс перемещения редко используемых данных в специальные долгосрочные хранилища. Это освобождает место на основных серверах, снижает нагрузку на системы и повышает их производительность. Регулярное автоматизированное архивирование минимизирует вероятность потери данных из-за ошибок или невнимательности сотрудников.

Резервное копирование — это создание дубликатов данных на отдельных носителях для быстрого восстановления в случае их потери или повреждения. Есть три варианта дублирования:

- полное — создание полной копии всех данных;

- инкрементное — копирование измененных данных после последнего бэкапа;

- дифференциальное — дублирование данных, которые изменились после последнего полного копирования.

Для надежной защиты данных рекомендуется хранить резервные копии на разных носителях и регулярно проверять их работоспособность.

Защита данных от несанкционированного доступа

Безопасность информации — комплексная задача, состоящая из организационных и технических мер.

Организационные меры

Без четких и доступных для всех сотрудников правил любая техническая защита будет недостаточной. Политики безопасности охватывают все аспекты работы с данными: от паролей и доступа к конфиденциальной информации до использования личных устройств на рабочем месте и реагирования на инциденты. Эти правила минимизируют риски.

Персонал должен уметь распознавать фишинг, обеспечивать безопасность своих учетных записей и сообщать о подозрительных действиях.

Каждый сотрудник должен иметь доступ только к тем данным, которые необходимы для выполнения его должностных обязанностей.

Все новые работники должны проходить инструктаж по защите коммерческой тайны и подписывать обязательство о неразглашении.

Технические меры

Для обеспечения непрерывной работы систем при отключении электроэнергии необходимы резервные источники питания, такие как источники бесперебойного питания (ИБП) и генераторы.

В помещениях, где хранится конфиденциальная информация, должны быть установлены кодовые замки, системы охраны и контрольно-пропускные пункты. Для идентификации сотрудников можно использовать смарт-карты и другие технологии.

К техническим мерам также относятся программные средства защиты, перечисленные выше.

Организационно-технические меры

Регулярные проверки системы безопасности позволяют своевременно выявлять слабые места и проблемы в защите до того, как злоумышленники смогут ими воспользоваться.

Быстрое обнаружение и устранение уязвимостей в программном обеспечении и оборудовании помогают предотвратить атаки.

Наличие хорошо продуманного плана действий в случае инцидентов, связанных с безопасностью, позволяет быстро и эффективно реагировать на угрозы и минимизировать возможный ущерб.

Заключение

Staffcop — защита от внутренних угроз, которая позволяет быстро расследовать инциденты информационной безопасности. Программа записывает все действия пользователей: запуск программ, посещение сайтов, использование приложений, пересылку файлов и т. д. Система может:

- Фильтровать отправляемую почту.

- Анализировать содержимое копируемых файлов.

- Предотвращать утечки данных, блокируя попытки отправки конфиденциальной информации за пределы организации.

- Отслеживать попытки копирования информации на USB-накопители и другие внешние устройства.

Эти меры позволяют контролировать и предотвращать утечку конфиденциальных сведений, обеспечивая надежную защиту информации в организации.