DLP- и SIEM-системы

Комплексная информационная безопасность подразумевает использование различных технологий и подходов. Например, системы для предотвращения утечек данных (DLP) и управления защитой (SIEM) часто работают совместно. В этой статье разберем, как функционируют DLP и SIEM, в чем их схожесть и различия.

- Для чего нужен DLP

- Для чего нужен SIEM

- В чем разница между DLP и SIEM

- Советы по использованию DLP и SIEM

- Заключение

Для чего нужен DLP

DLP (Data loss prevention) — это ПО для предотвращения утечки данных. DLP-системы мониторят действия сотрудников и блокируют попытки несанкционированно отправить конфиденциальные сведения по электронной почте, через мессенджеры, загрузить на флеш-накопители, в облачные хранилища, переместить между папками или открыть в редакторе.

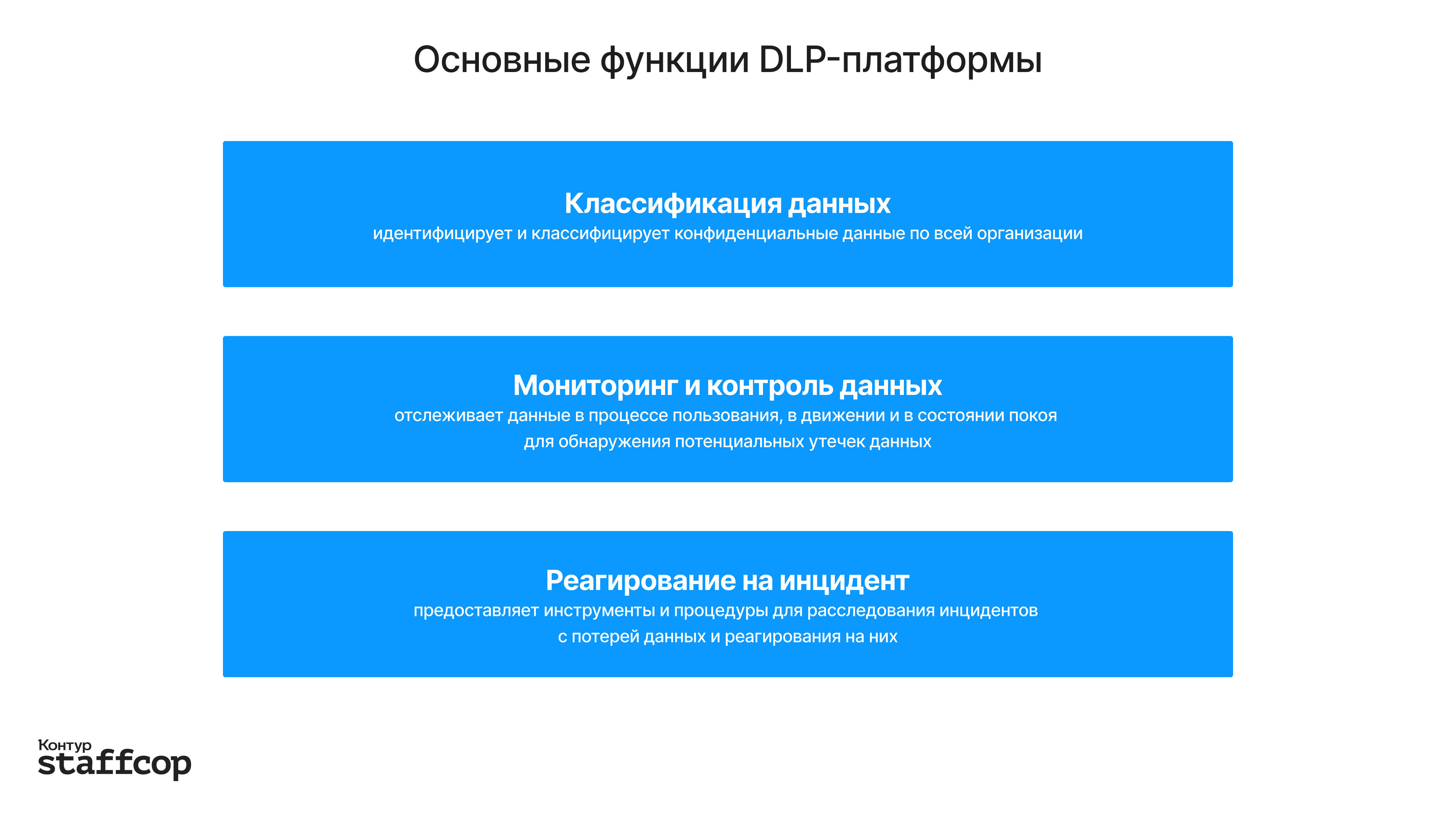

Функции DLP:

- Защищает личные сведения сотрудников и клиентов (имена, адреса, телефоны и т. д.). Это важно для соблюдения требований закона 152-ФЗ «О персональных данных».

- Защищает ценную информацию компании, например производственные секреты, новые идеи и разработки.

- Контролирует поведение сотрудников и предотвращает случайные утечки.

DLP — инструмент специалиста по безопасности. Он вносит новые правила, удаляет неактуальные требования, отслеживает подозрительные и заблокированные события в информационной системе.

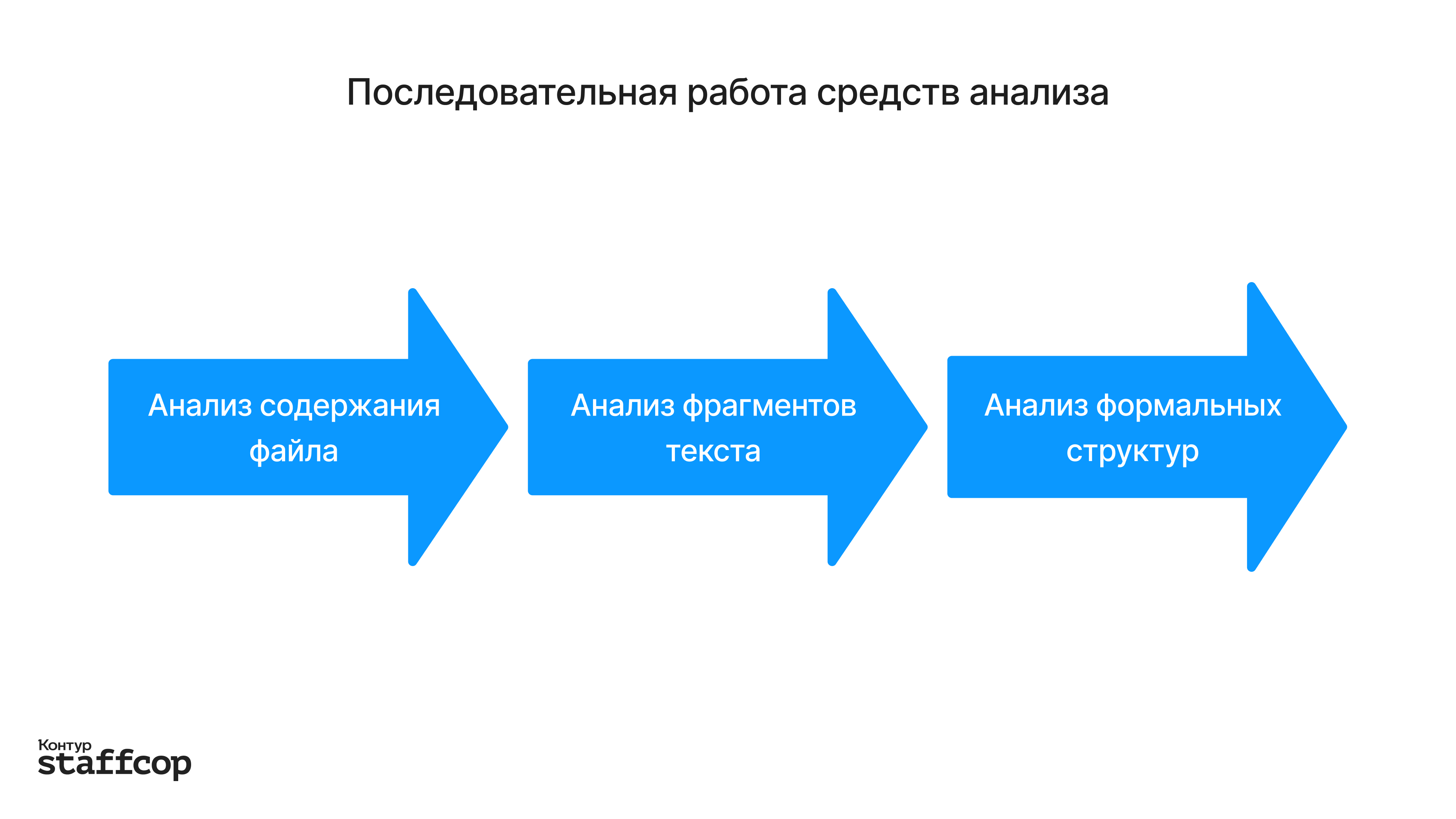

Процесс DLP основан на обнаружении информации, которая нуждается в защите. Есть несколько механизмов сортировки и маркировки каждого фрагмента данных.

Правила и регулярные выражения

Система применяет заранее заданные правила и шаблоны для поиска определенных типов данных. Например, для нахождения номера кредитной карты используется шаблон, описывающий структуру 16-значного числа. Правило может звучать так: «Обнаружить последовательность из 16 цифр, начинающуюся с 4, 5 или 6». Это предотвратит отправку или копирование номеров карт Visa, Mastercard и Discover.

Сравнение хэшей файлов

Этот метод не анализирует содержимое файлов напрямую, а создает их цифровые отпечатки (хэши). Когда файл пытаются отправить, система вычисляет его хэш и сравнивает с базой известных хэшей конфиденциальных файлов. Если кто-то попытается переслать секретный документ с договором (или его копию), DLP обнаружит это, даже если имя файла изменено.

Совпадение файлов

Система анализирует структурированные данные и создает цифровые отпечатки отдельных записей, ориентируясь на совпадение с заданными шаблонами. При передаче информации она проверяет наличие совпадений с отпечатками из базы. Например, если в базе есть шаблон номера социального страхования, DLP обнаружит попытку отправить данные, соответствующие этому шаблону, даже если номер слегка изменен или находится среди других данных.

Статистический анализ

Система использует машинное обучение и статистические методы и создает профиль нормального использования данных, например, как часто сотрудники отправляют определенные типы файлов, какая информация передается в рамках определенных отделов и т. д. Затем она отслеживает любые отклонения от этих профилей. DLP может заметить, что сотрудник, обычно отправляющий 2–3 файла в день, внезапно отправил 100, и поднять тревогу.

Контроль доступа к данным

Можно настроить правила доступа к конкретным папкам, дискам, хранилищам данных и документам. Например, одни сотрудники смогут лишь просматривать документы из папки «Договоры», в то время как другим доступ к этим файлам будет полностью закрыт.

Метки

К данным прикрепляются специальные метки (теги), которые указывают на уровень их конфиденциальности и правила обработки. Эти метки сохраняются в течение всего времени существования информации. Если пользователь попытается изменить или отправить документ с пометкой «Совершенно секретно» или «Коммерческая тайна» за пределы компании, DLP-система заблокирует эти действия.

Контентный анализ

Система анализирует неструктурированные данные (тексты, документы) на основе словарей, синонимов и правил, описывающих контекст, и пытается понять смысл текста, а не просто искать отдельные слова. Например, она может определить, что текст содержит информацию о «финансовой отчетности», даже если слова «баланс» или «прибыль» не упоминаются напрямую.

Важно! В идеальном варианте эти все методы должны использоваться одновременно и дополнять друг друга.

После обработки всех данных организации специалисты по ИБ настраивают правила для системы DLP. Эти правила определяют, как система реагирует на срабатывание определенного маркера конфиденциальности: отправляет уведомление, останавливает передачу информации или отзывает у пользователя права доступа

Staffcop Enterprise имеет DLP-модуль, который позволяет блокировать доступ к файлам по определенным правилам. Настройка и создание этих правил происходит через веб-интерфейс Staffcop.

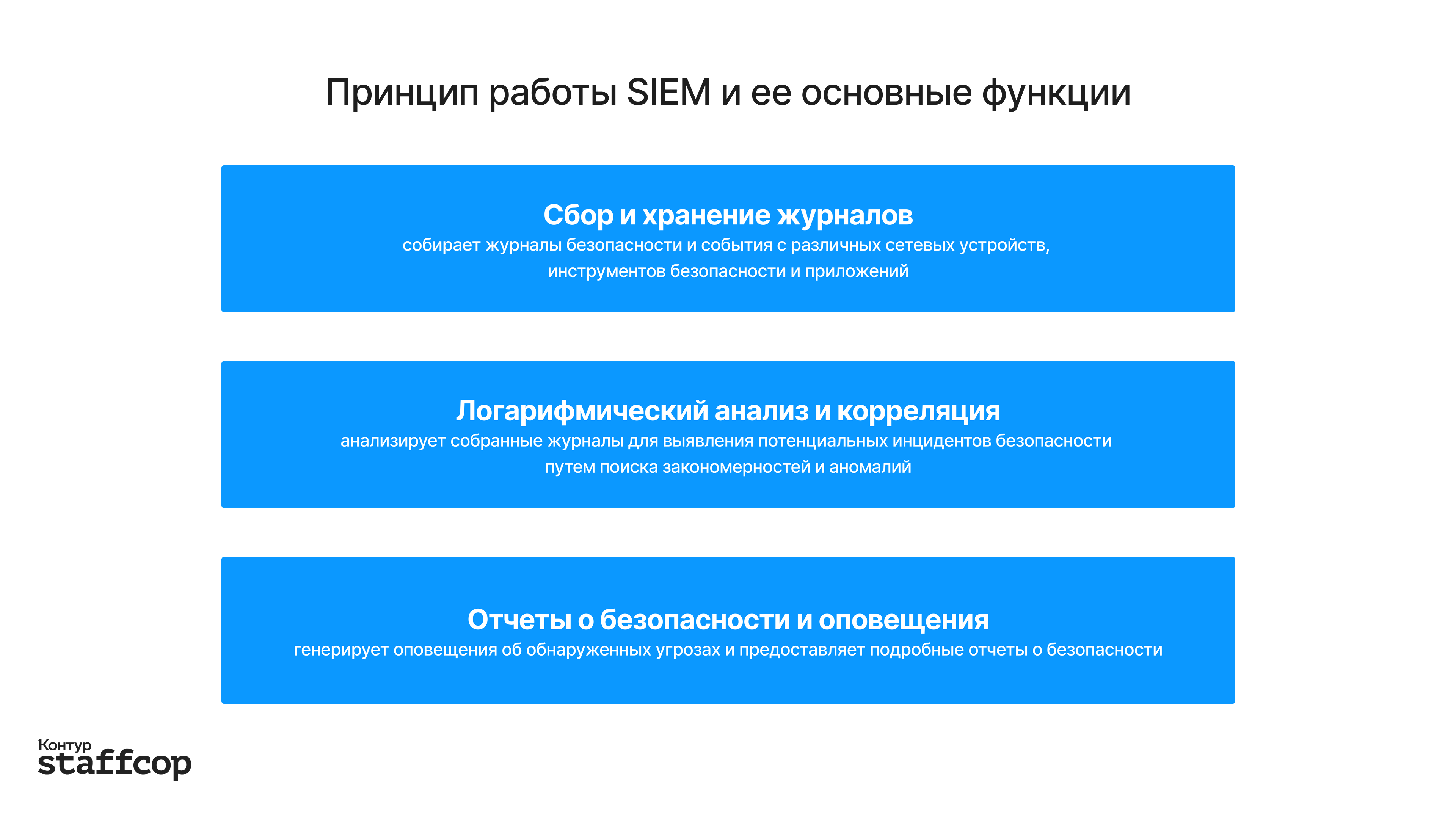

Для чего нужен SIEM

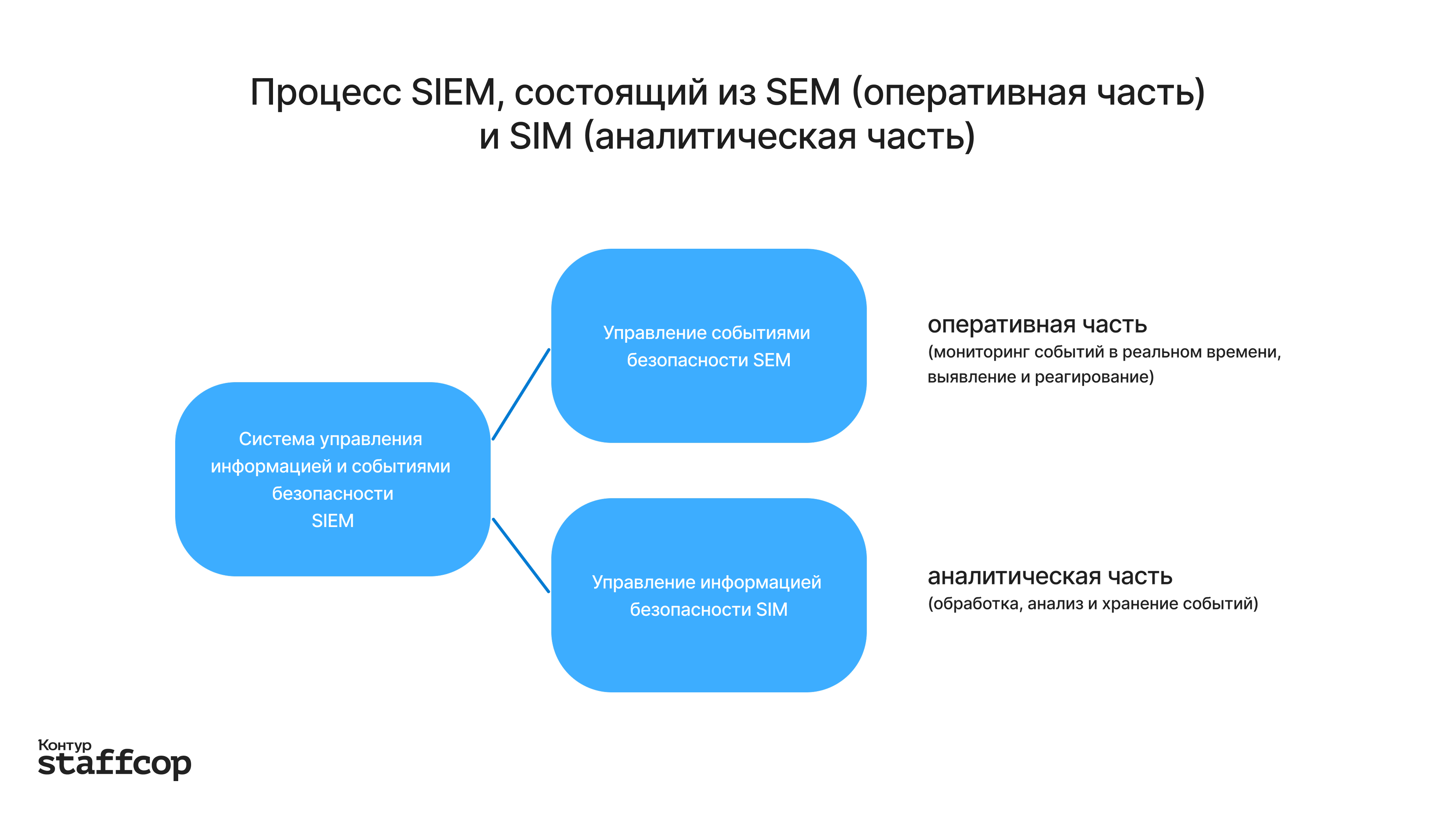

SIEM (Security Information and Event Management) — информация о безопасности и управление событиями. Системы SIEM собирают и анализируют данные о безопасности с различных устройств, подключенных к сети компании.

Как работает SIEM:

SIEM-система собирает в центральное хранилище информацию из различных источников: журналов ОС, приложений, брандмауэров, маршрутизаторов и коммутаторов, с персональных компьютеров, мобильных устройств и других систем безопасности. Затем она преобразует данные в единый стандартизированный формат, чтобы эффективно анализировать их независимо от источника.

SIEM устанавливает связи между собранными сведениями. Например, если есть несколько неудачных попыток входа в систему с разных IP-адресов, SIEM может определить это как потенциальную атаку.

В случае выявления потенциальных опасностей система SIEM отправляет уведомления сотрудникам службы ИБ. Степень важности оповещений зависит от уровня риска, связанного с обнаруженным событием.

SIEM формирует отчеты и информационные панели, которые позволяют получить общее представление о состоянии безопасности в компании. Они содержат подробную информацию об обнаруженных угрозах, событиях, связанных с безопасностью, и о статусе соблюдения нормативных требований.

Программа анализирует данные с помощью установленных правил, алгоритмов машинного обучения и поведенческой аналитики.

Правила на основе сигнатур

Система использует заранее определенные шаблоны (сигнатуры) для поиска конкретных видов угроз или атак. Сигнатура может представлять собой определенную последовательность событий, конкретный набор символов в журнале или любой другой шаблон, связанный с известной атакой. Правило может звучать так: «Если в журнале брандмауэра обнаружена попытка подключения к порту 22 (SSH) с определенного IP-адреса, отправьте оповещение».

Правила на основе аномалий

SIEM анализирует поведение пользователей и устройств, выстраивает «нормальный» профиль активности и ищет отклонения от этой нормы. Например, программа может зафиксировать, что сотрудник, который обычно работает с 9 до 18, внезапно начинает заходить в систему в 3 часа ночи или что сотрудник скачивает необычно большое количество данных.

Правила корреляции

Метод связывает события из разных источников и выявляет сложные угрозы, которые не видны при анализе отдельных событий. Корреляция позволяет выявить сложные атаки, состоящие из нескольких этапов, которые происходят в разных частях системы. SIEM может сопоставить информацию о нескольких неудачных попытках входа в систему с одного IP-адреса с последующей загрузкой подозрительного файла. Это может указывать на попытку взлома и установки вредоносного ПО.

SIEM помогает:

- Получить полную картину безопасности, собирая данные со всех устройств в одном месте.

- Быстро выявлять подозрительную активность, которая может указывать на кибератаку.

- Реагировать на инциденты, устранять угрозы и восстанавливать работу системы.

- Соблюдать требования безопасности и законодательства.

Проще говоря, SIEM позволяет организациям отслеживать активность в своей сети, чтобы они могли быстро реагировать на потенциальные кибератаки и соблюдать нормативные требования.

В чем разница между DLP и SIEM

DLP и SIEM — это два важных инструмента информационной безопасности, которые часто работают вместе, но выполняют разные задачи.

DLP в первую очередь защищает от утечек данных, выявляет попытки передачи секретной информации, блокирует их или предупреждает специалистов. DLP работает на основе заданных правил, которые определяют, какие данные важны и что с ними можно делать. SIEM шире смотрит на безопасность. Собирает в свою базу информацию изо всех возможных логов и информационных систем и анализирует их.

Таким образом, DLP фокусируется на защите данных от утечки по определенным правилам, а SIEM — на анализе всех событий, связанных с безопасностью, предоставляя общую картину и помогая реагировать на происшествия, используя в том числе информацию от DLP-платформы. Они дополняют друг друга, обеспечивая более высокий уровень защиты информационных систем.

Советы по использованию DLP и SIEM

DLP хорошо работает, если вы знаете, какие данные критически важны для вашей организации. Иначе все усилия по внедрению DLP, скорее всего, потерпят неудачу.

Чтобы платформа работала, нужно понимать:

- Какая информация у вас есть.

- Где она хранится.

- Кто потенциально должен иметь доступ к данным и кто его имеет в данный момент в реальности.

Что касается SIEM, вы должны четко понимать, что в вашей среде является нормой, а что отклонением, и уметь работать с журналами. Каждая среда уникальна. То, что в одной инфраструктуре может выглядеть (и быть) атакой, в другой — это просто стандартный трафик. Если вы не знаете свою среду, системы обнаружения не будут работать эффективно.

Заключение

DLP и SIEM — не просто программы, это процессы. Их нельзя «установить и забыть». Чтобы они эффективно работали, необходимо понимать, что именно нужно защищать и как это делать.

ПО Staffcop дополняет эти процессы: наша система не только замечает подозрительную активность и помогает быстро реагировать на угрозы, но и фиксирует каждый инцидент, что позволяет быстро провести расследование.